黑客现在针对150万WordPress网站。据报道,他们专注于利用cookie同意插件。

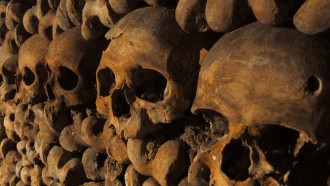

美丽的饼干同意横幅是黑客的目标由于某些XSS漏洞

根据电脑发出哔哔声的故事,一个同意插件称为美丽的甜饼同意横幅已经黑客的目标由于某些弱点。持续的攻击目标跨站点脚本(XSS)存储的未经身份验证的脆弱性,在一篇文章作进一步的解释WPScan。

也指出,美丽的饼干同意旗帜有超过40000活跃的安装,一个体面的WP插件数量。该报告还描述了如何XSS攻击发生以及黑客利用它。

黑客会注入恶意JavaScript脚本访问者的浏览器

细节透露,演员将目标威胁脆弱的网站通过注入恶意的JavaScript。这些脚本将执行web浏览器内的游客。

据说这个数据的结果违反从未经授权的访问敏感信息来完成系统妥协。还有消息称,这些攻击也可以执行通过恶意网站重定向会话劫持和恶意软件感染。

插件用户要求至少更新版本2.10.2避免利用

目中无人,WordPress安全公司发现了攻击和给他们的两个情况。他们分享的脆弱性将允许黑客利用WordPress网站上创建流氓管理员帐户运行插件版本没有打补丁。

这意味着那些运行插件版本包括2.10.1版本。安全漏洞已经修补1月发布的新版本,2.10.2。

漏洞自2月以来一直活跃的5和150万多个网站目标

然而,那些没有更新他们的插件仍将受到这个特殊的利用,黑客可以利用。Ram胆威胁分析师,针对情况,声明分享漏洞是活跃自2月5日,2023年,但仍然是他们见过最大的攻击。

Gall表示,他们已经试图阻止了约三百万袭击目标超过150万个网站。这样做是自5月23日以来,分析师透露,恐怖袭击仍在继续。

读也:英国消费者Facebook的受害者,Instagram网上购物诈骗每7分钟:研究

利用的风险仍可能意味着腐败的插件

分析师还指出,黑客使用配置错误的利用不可能“部署一个有效载荷”即使努力目标一个WordPress的网站,还有那个脆弱的插件版本。

还指出,该管理员,网站的所有者使用漂亮的饼干同意横幅插件,被要求更新他们的饼干到最新版本,以避免被黑客在最近利用的目标。

指出,即使是一个失败的攻击仍可能损害网站,导致用户的插件配置选项标记为nsc_bar_bannersettings_json中的腐败。打补丁的版本也更新,一旦下载,能够修复本身应该在这些特定的网站被攻击。

相关文章:NHS据称与Facebook共享患者信息没有同意!