威胁情报分析员发现一篇文章在一个社区论坛关于“1800”脆弱和放气脉冲VPN账户周二,8月4日。

列表中包括用户名和密码以及脉冲企业安全的VPN服务器的IP地址。ZDNet有一份名单,发现了900多脉冲VPN”账户,黑客的一半的文章。

据一位独家报道协助下,媒体克拉威胁情报公司,给他们一份脉冲VPN列表。该公司还寻求各种网络安全来源的帮助来验证报告的真实性。

一个著名演员讲俄语的威胁共享1800 IPs的细节容易最新脉搏cf。

时间戳在文件夹或扫描日期显示列表创建6月24日至7月8日。威胁情报分析员银行安全专门从事金融犯罪在Twitter上共享列表。他说在他的推特,一个受欢迎的演员讲俄语的威胁共享信息超过1800 IPs所破坏的最新脉搏cf。

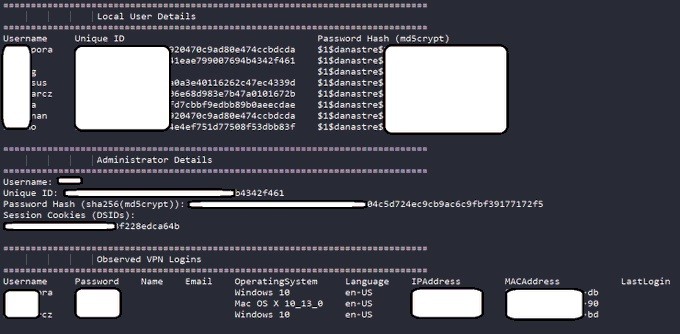

一个著名演员讲俄语的威胁共享1800 IPs的细节容易最新脉搏cf。 对于每个IP演员共享许多细节包括用户和管理员明文凭证。 大银行和显著的组织名单上。

现在补丁!pic.twitter.com/QqyPBG17Mq ——银行安全(@Bank_Security)2020年8月4日

银行安全有趣的见解的内容列表。其中包括脉冲安全VPN服务器的IP地址和固件版本,SSH密钥对每个服务器,管理账户信息以及本地用户和密码散列。

审查还发现VPN会话cookie和最后一个VPN用户名和明文密码。根据安全分析师,所有列表中的脉冲安全VPN服务器都运行一个暴露的固件版本cve - 2019 - 11510,远程攻击者可以发送一个惟一的URI来释放文件阅读脆弱性。

简而言之,一个使用的DBs网络罪犯通过脉冲销售访问各公司安全漏洞被共享。一些受害者是分类的类型和收入最大化。——银行安全(@Bank_Security)2020年8月4日

他认为黑客扫描整个IPv4地址空间脉冲安全VPN服务器,然后访问系统使用一个cve - 2019 - 11510漏洞利用。攻击者然后倾倒服务器详细信息包括用户名和密码和收集所有的数据在一个中心来源。

读也:[注意]中国政府使用恶意软件?美国政府警告公众更加警觉

应用补丁的脉冲安全的VPN服务

与此同时,美国情报公司的威胁坏的包2019年8月发布了一份扫描脆弱脉冲安全VPN cve - 2019 - 11510的脆弱性。看来,677家企业名单上没有修复漏洞,所以他们都包括在最近的攻击。

“913年的独立IP地址发现转储,677被坏包CTI检测扫描容易cve - 2019 - 11510利用去年公开时,“坏包告诉ZDNet的联合创始人和首席研究。

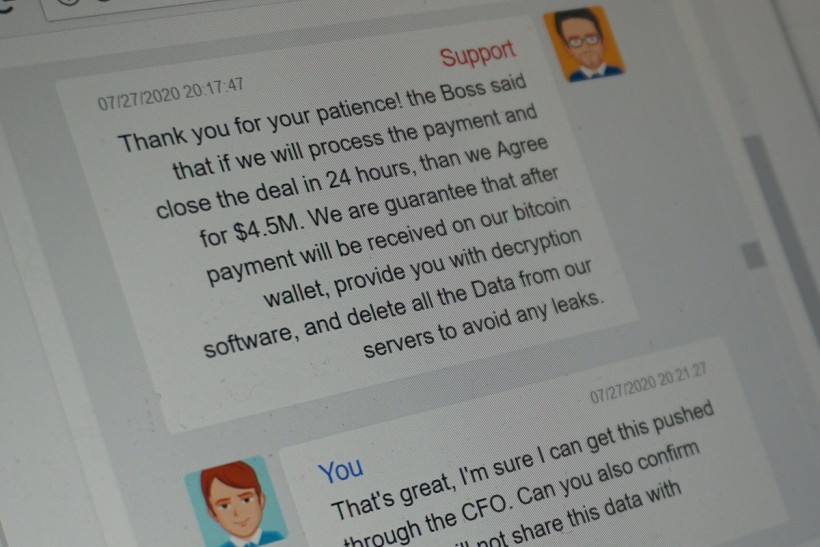

支付赎金谈判的一部分,从事网络罪犯,标志着“支持”,代表旅游巨头CWT -标志着“你”是出现在这张照片拍摄于华盛顿特区,美国2020年7月30日。的照片,摄于2020年7月30日。

更糟的是,名单已经共享一个黑客论坛,像NetWalker ransomware团伙,REvil (Sodinokibi) Avaddon, Lockbit,驱魔,Makop。这些团体有其线程的论坛,他们招募开发者和客户说。

根据VpnTesting,大多数ransomware帮派入侵企业网络利用脉冲等网络设备安全的VPN服务器。他们通常要求巨额的赎金要求受影响的公司。

银行安全敦促公司立即修补他们的脉冲影响安全的vpn和更改密码,以避免网络罪犯从利用泄露的凭证来控制设备和访问他们的内部网络。由于脉冲安全VPN服务器通常是作为网关访问公司网络,允许员工远程连接到内部应用程序,它还允许黑客破坏时公司的整个内部网络。

读也:新微软Office 365网络钓鱼诈骗:忽略邮件近期政策变化的主题

这篇文章是由科技时代万博体育登录首页

写的CJ罗伯斯