谷歌的工程师们已经确定了一个漏洞的Chrome补丁cyberterrorist可以利用来获得非法访问设备。

克莱门特Lecigne,谷歌威胁分析小组的一员,公司的博客上发表了一篇文章显示,铬零日补丁使用Windows 7的零日补丁一起网络攻击。

攻击者使用发射零日恶意代码和接管脆弱的系统。

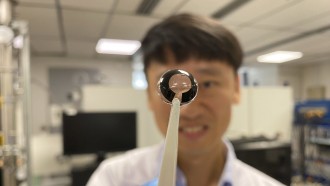

谷歌发现的漏洞有关cve - 2019 - 5786,一个安全缺陷,包括在Chrome 72.0.3626.121版本补丁发布3月1日。

第二个弱点是与当地win32k特权升级。系统内核驱动程序,Lecigne说,可以用作安全沙箱逃跑。

“我们坚信这个漏洞可能只是在Windows 7上可利用的应对由于最近利用添加了新版本的Windows,”谷歌的工程师写了。

“到目前为止,我们只能观察到积极开发针对32位Windows 7系统。”

谷歌表示,微软已经在修复解决漏洞但还没有披露何时会出来。

同时,铬安全和桌面工程主管贾斯汀Schuh敦促用户更新他们的72.0.3626.121 web浏览器的最新版本,以防止安全问题。这可以通过使用Chrome的内置更新工具。

“说真的,更新您的浏览器安装…像此刻一样,”Schuh在推特上写道。

零日漏洞是什么?

今年2月,微软安全工程师马特·米勒揭示了该公司约70%的补丁发布在过去12年里是为了解决内存安全漏洞。

他解释说,这是因为Windows建于主要使用C和c++编程语言被认为是“memory-unsafe”。都为开发人员提供更好的控制内存地址,代码可以被执行。

然而,一个错误的内存管理代码会导致大量的安全错误。这些可以利用网络恐怖分子在系统创建的破坏这样的远程执行代码或海拔特权的缺陷。

米勒表示,攻击者通常利用use-after-free项目和堆腐败漏洞利用安全错误。他们倾向于利用这些错误在很多系统的可用性。

这里有一些例子的零日漏洞已经被确认:

cve - 2017 - 8759 -一个SOAP WSDL解析器代码注入被认为是与微软Office RTF文件。

cve - 2017 - 0261 -“恢复”use-after-free脆弱性相关封装PostScript (EPS)。

cve - 2016 - 0167 -本地特权升级利用受害者数以百计的Windows用户在北美

cve - 2016 - 1019 -一个重要的安全漏洞与Adobe Flash Player和早些时候Windows, mac、Linux和Chrome OS版本。

如何阻止零日漏洞

杀毒软件开发商诺顿建议消费者追随一个清单,以确保信息的设备是安全的安全风险和零日漏洞。

一定要下载最新的软件和设备的安全补丁。安装更新有助于保持系统更新和摆脱潜在的bug。

保持安全有效的个人网络安全习惯。

保持操作系统、互联网浏览器和软件安全通过配置他们的保护设置。

安装一个积极和全面的保护软件设备屏蔽所有潜在的威胁和漏洞。