美国计算机应急准备小组(US-CERT)发布了一份关于一系列危害零售商销售点系统的恶意软件的建议。

它通过从内存中提取数据、记录击键、控制通信以及在explorer.exe中插入恶意代码来实现这一点。到目前为止,US-CERT在对销售点漏洞的三次法医调查中发现了名为“Backoff”的恶意软件家族的存在。

根据US-CERT的说法,Backoff插入到Windows的Explorer .exe (Windows文件资源管理器文件夹系统背后的系统进程)中,允许恶意软件在崩溃或强制关闭的情况下自我恢复。通信控制使Backoff能够将截获的数据传输给黑客,它的键记录功能记录键盘输入,恶意软件的内存搜索功能允许它在信息从临时存储中删除之前提取敏感数据。

据US-CERT称,Backoff的销售点攻击可以让犯罪团伙获得企业和客户名称、邮寄地址、信用卡和借记卡号码、电话号码和电子邮件地址。该组织称,杀毒软件供应商几乎无法检测到这种恶意软件。

“这些违规行为可能会影响企业的品牌和声誉,而消费者的信息可能被用来进行欺诈购买,或面临银行账户被盗用的风险。”所述us - cert。“保护你的公司网络和网络服务器是至关重要的,以防止任何不必要的泄露,或减轻现在可能发生的任何损害。”

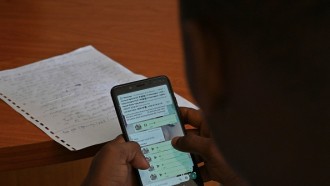

根据US-CERT的说法,Backoff攻击的典型目标似乎是使用远程桌面应用程序的销售点系统。该机构最近的调查表明,犯罪团伙使用公开可用的工具定位了这些企业,然后使用Backoff获取后门访问使用Apple Remote Desktop、Chrome Remote Desktop、Splashtop 2、Pulseway和LogMEIn Join.Me等应用程序的企业。

“一旦这些应用程序被定位,嫌疑人就会试图暴力破解远程桌面解决方案的登录功能。”所述us - cert。“在获得通常是管理员或特权访问帐户的访问权限后,嫌疑人就能够部署销售点(PoS)恶意软件,然后通过加密的POST请求窃取消费者的支付数据。”

US-CERT表示,自2013年10月以来,他们就发现了Backoff的变种,并发现了该恶意软件家族直到今年7月仍在使用的证据。

随着黑客攻击的不断发展,攻击从新闻机构来健康组,US-CERT提醒信息安全专业人员保持防御深度以抵御入侵。为Backoff提供特定的帮助,US-CERT已经隔离了注册表项,使网络管理员能够确定恶意软件或其任何变体是否已注入到他们公司的PoS系统中。